최근에 Route 53을 하다가 현타가 와서 개념부터해서 싹 정리해보려 한다.

여기서는 AWS에서 할 수 있는 것들에 대해 정리해보자!

❗ 다음 포스팅에서는 실습들 (AWS 서비스 엔드포인트나 도메인을 어떻게 다른 dns로 연결할지 / 외부 도메인을 AWS로 어떻게 가져올지 등..) 정리해보려 한다. ❗

Amazon Route 53

- 높은 가용성과 확장성이 뛰어난 클라우드 DNS 웹 서비스

- 기능

- Route 53 Resolver: VPC 및 온프레미스 네트워크에 대한 재귀 DNS 확보

- Route 53 Resolver DNS Firewall: 도메인 목록을 생성하고 이러한 규칙에 대해 아웃바운드 DNS 트래픽을 필터링하는 방화벽 규칙

- Route 53 Application Recovery Controller: 리소스 복구할 준비가 되어있는지 확인

- 트래픽 흐름: 시각적으로 트래픽을 보여줌

- 이 밖에도 기본적으로 도메인 등록, 상태 확인 및 모니터링, ELB 통합 등의 기능이 있다.

- 라우팅 정책

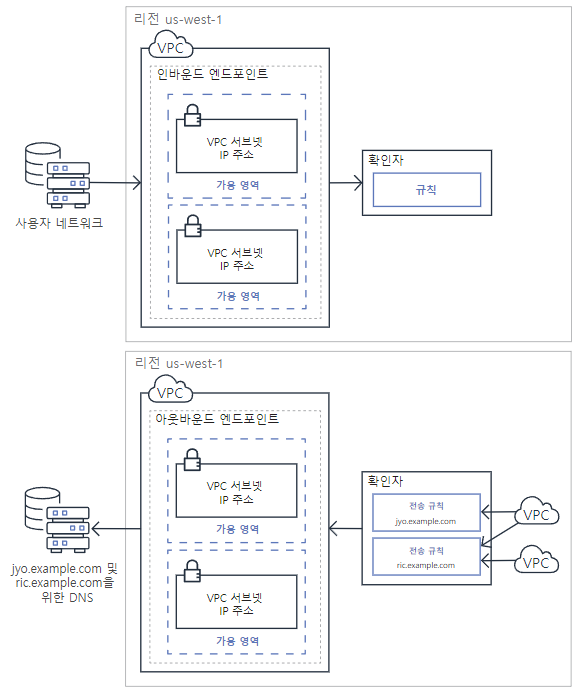

Route 53 Resolver

- 네트워크의 DNS와 쉽게 통합되는 VPC용 DNS 해석기 서비스

- 엔드포인트 구성: DNS 쿼리 방향을 정한다(인바운드/아웃바운드)

- 인바운드 엔드포인트: DNS 해석기가 DNS 쿼리를 Route 53 Resolver에 전달(Route 53 프라이빗 호스팅 영역의 AWS 리소스의 도메인 이름을 쉽게 해석 가능)

- 아웃바운드 엔드포인트: Resolver가 쿼리를 내트워크의 해석기에 조건부로 전달

- 규칙 생성: 아웃바운드 트래픽에 대한 규칙

- VPC용 하이브리드 클라우드 DNS 구성을 위해 필요한 서비스 느낌?

- 이와 관련해서 실습을 진행해볼 예정...(언젠가ㅎㅎ)

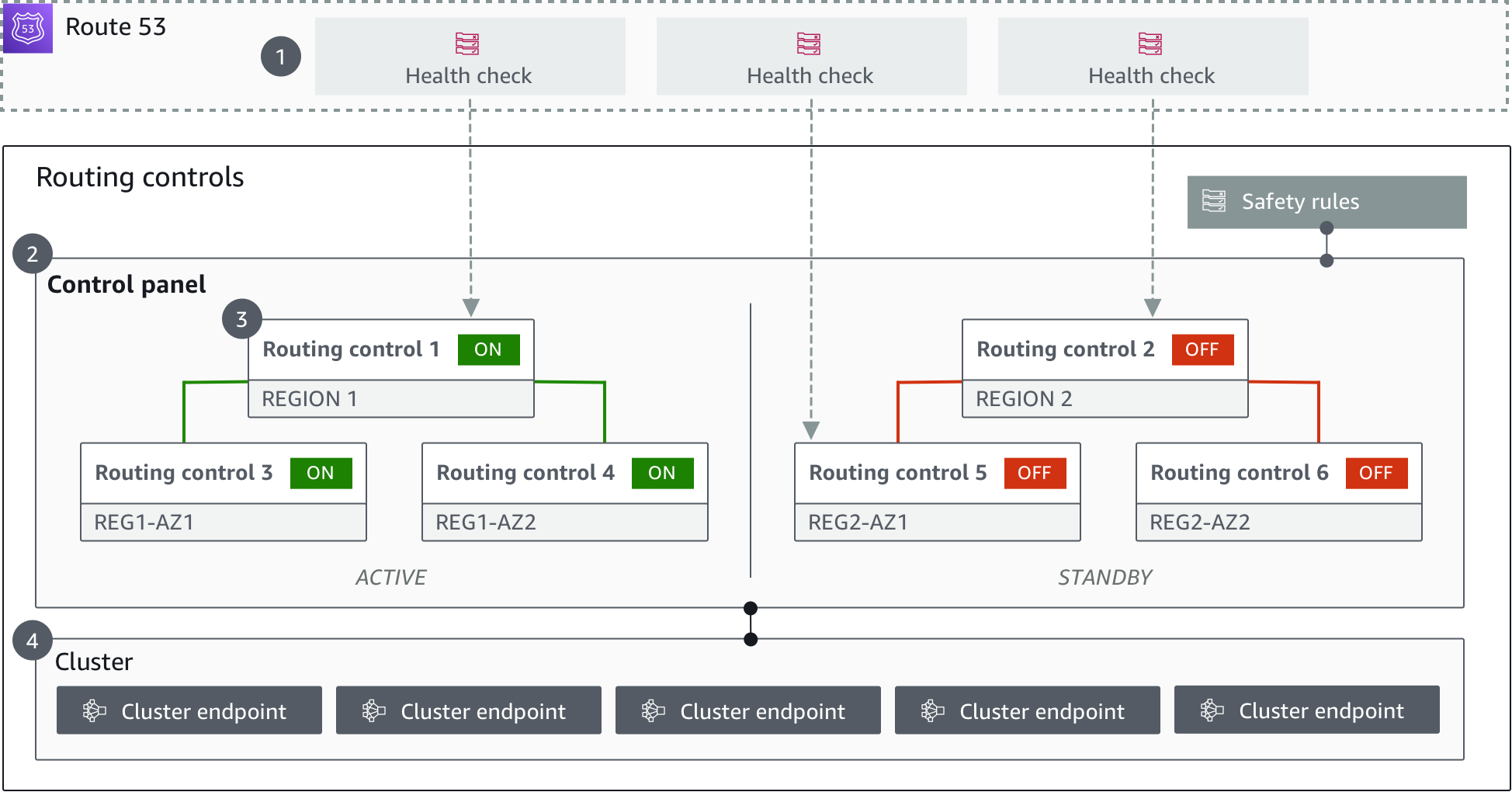

Application Recovery Controller

- 준비 점검: 애플리케이션이 장애조치에 대해 얼마나 준비가 된 상태인지 볼 수 있음.

- 1) 준비 상태: 복구 그룹의 전체 준비 상태는 그룹 내 리전이나 가용 영역의 리소스에 주의가 필요한지 알려줌

- 2) 셀 및 중첩 셀: 셀은 하나의 리전이나 가용 영역의 애플리케이션 리소스를 나타내며 리소스 위치에 따라 정렬됨

- 3) 리소스: ASG나 DDB 테이블과 같은 리소스는 별도의 리소스 세트로 그룹화됨

- 라우팅 제어: 라우팅을 켜고 끄면서 복구가 잘 되는지 확인을 위한 것?

- 1) Route 53 상태 확인과 통합

- 2) Control panel: 하나의 애플리케이션에 대해 그룹화한 라우팅 컨트롤이 포함됨

- 3) Routing control: 특정 애플리케이션 셀(리전/AZ)로의 트래픽 흐름을 켜거나 끌 수 있음

- 4) Cluster: 5개 리전에 개별 API 엔드포인트가 있는 고가용성 데이터 영역

여기까지는 뭔가 Route 53의 기능 소개 정도, 다음 내용부턴 좀 실용적인(?) 내용을 다뤄볼까 한다.

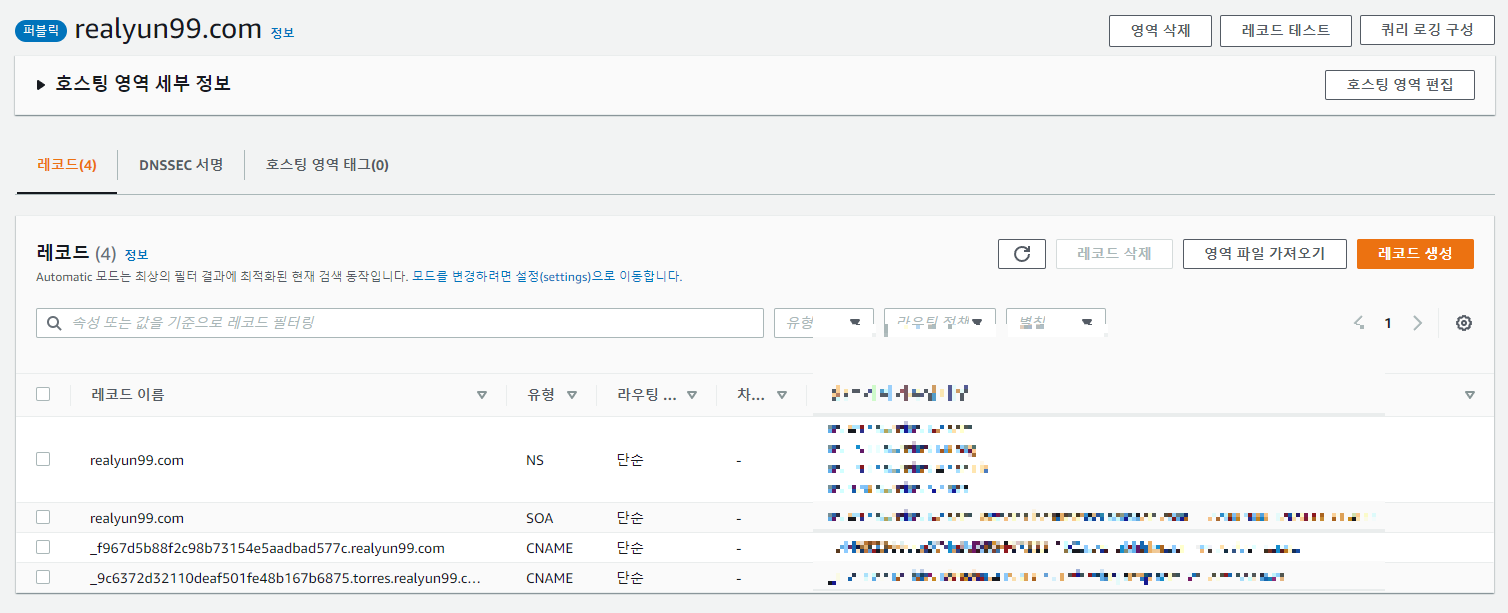

일단 AWS에 나는 'realyun99.com' 도메인을 등록한 상태이다.

(.com 기준으로 1년에 12달러이다.)

Route 53의 '등록된 도메인' 메뉴에 들어가면 등록 및 리스트를 확인할 수 있다. 해당 등록은 DNS가 AWS로 진행된다.

메뉴의 '호스팅 영역'에 들어가보면 등록된 도메인들이 나오고 해당 도메인을 클릭해보면 레코드를 생성할 수 있는 화면이 나온다.

- 호스팅 영역: 레코드의 컨테이너(퍼블릭 / 프라이빗)

- 퍼블릭 호스팅 영역: 인터넷에서 트래픽을 라우팅하고자 하는 방법을 지정하는 레코드를 포함

- 프라이빗 호스팅 영역: Amazon VPC에서 트래픽을 라우팅하고자 하는 방법을 지정하는 레코드를 포함

- 레코드: 특정 도메인과 그 하위 도메인의 트래픽을 라우팅하는 방식에 대한 정보

지금은 단순하게 뭐 CloudFront 배포나 EC2 배포, ELB 배포 등 과 같이 AWS 서비스 배포를 위한 레코드를 생성을 하는 방법을 소개하려고 한다.

레코드 생성을 클릭하고 '단순 라우팅' 정책을 선택한 뒤 '단순 레코드 정의' 를 클릭하자.

그러면 기본적으로 레코드 유형이 A로 되어 있을 것이다.(레코드 유형은 뒤에서 간단하게 소개하겠다.)

값/트래픽 대상의 경우

이와 같이 원하는 AWS 리소스를 선택하거나 IP 주소를 직접 입력할 수 있다. 이후에 선택했던 리소스로 돌아가 대체 도메인과 인증서를 등록해주면 된다.

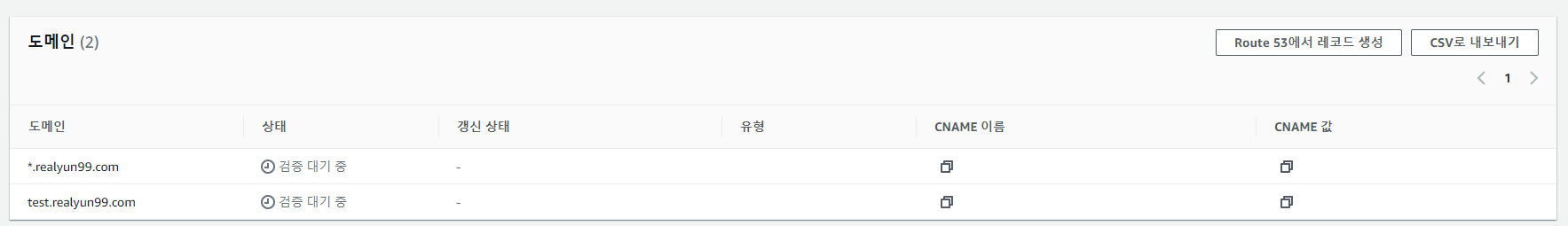

인증서 등록 방법을 간단히 봐보자.(HTTPS를 위해선 필요하다!)

인터넷에 배포를 위해선 ACM(AWS Certificate Manager) 서비스를 활용해보자. 퍼블릭 인증서를 요청할 것이다.

배포할 도메인 이름을 넣고 보통 DNS 검증으로 많이 사용한다.

(*.realyun99.com의 경우 앞에 *는 어떤 문자나 사용할 수 있도록..)

생성을 누르고 인증서 보기를 클릭하면,

검증 대기중을 확인할 수 있다. 이를 Route 53에서 레코드 생성을 해야 인증서 등록에 성공한다!

- DNS 레코드 유형

- A : 정규화된 도메인 이름/호스트명을 IPv4에 연결한다.(도메인 이름 → ip 주소)

- AAAA: 호스트를 IPv6에 연결한다.(도메인 이름 → IPv6)

- CNAME: 실제 호스트명(A 레코드)과 연결되는 별칭, 별명을 정의한다.

- MX: 메일 서버에 도달할 수 있는 라우팅 정보(메일 서버)를 제공한다.

- SRV: 비슷한 TCP/IP 서비스를 제공하는 다수의 서버 위치 정보를 제공한다.

- PTR: 다른 DNS 레코드를 가리킴, 역방향 조회에서 A 레코드를 가리킬 때 사용한다.(IP 주소 → 도메인 이름)

- SOA: DNS 영역의 주 DNS 서버를 정의하며 일련번호를 통해 영역의 변경사항을 기록한다. 보조영역의 새로고침 및 다시시도 간격 등을 정의, 영역의 기본 TTL 값을 정의한다.

- NS: 영역을 풀이할 수 있는 DNS 서버의 목록을 가지고 있다.

정리를 해보자면!

1. 호스팅 영역 생성

2. 레코드 생성

3. 인증서 발급

4. 해당 AWS 서비스로 돌아가 대체 도메인 등록과 인증서 등록

(CloudFront의 경우 인증서는 버지니아 북부에 있어야한다..)

https://realyun99.tistory.com/134 를 참고하라..

❗ 해봐야할 실습 정리 ❗

1. 외부 dns 도메인 AWS 리소스와 연결하기

2. AWS 리소스 엔드포인트, ip를 외부 dns로 연결하기

3. Route 53 Resolver, Application Recovery Controller 사용해보기

'Cloud > AWS' 카테고리의 다른 글

| [AWS] 데이터 전송 비용 (0) | 2022.09.21 |

|---|---|

| [AWS] Route 53 실습 -1(외부 도메인을 Route53에 연결하기) (0) | 2022.09.20 |

| [AWS] ECS Task Network Mode (0) | 2022.09.19 |

| [AWS] Cloud9 - Github 연동 (0) | 2022.09.16 |

| [AWS] ECS 실습 -2(ECS 구축) (0) | 2022.09.15 |