2. 보안 및 규정 준수

2.1 AWS 공동 책임 모델 정의

공동 책임 모델의 요소 인식

더보기

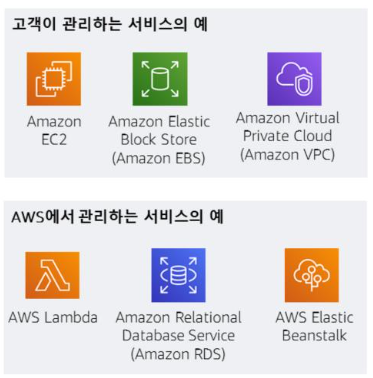

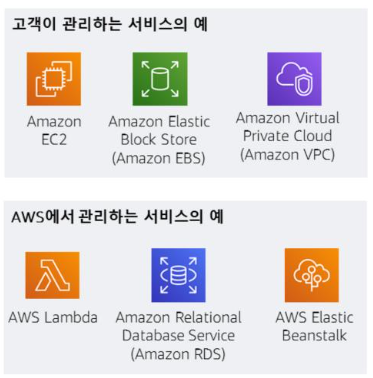

- AWS - 클라우드 "자체"의 보안(의)

- 고객 - 클라우드 "내부"의 보안(에서의)

AWS에 대한 고객의 책임 설명

- 사용한 서비스에 따라 고객의 책임이 어떻게 달라질 수 있는지

더보기

- 클라우드에서의 보안

- 예시

- EC2 인스턴스의 운영체제에 대한 업그레이드 및 패치

- EC2 보안 그룹 설정

- EC2 인스턴스에서 실행되는 애플리케이션의 구성

- Oracle이 EC2 인스턴스에서 실행되는 경우 Oracle 업그레이드 또는 패치

- S3 버킷 액세스 구성

- 서브넷 구성, SSH 키 보안, VPC 구성

- 모든 사용자 로그인에 대해 Multi-Factor Authentication 적용

AWS 책임 설명

더보기

- 클라우드의 보안

- 예시

- 데이터 센터의 물리적 보안

- 가상화 인프라

- Oracle 인스턴스가 RDS 인스턴스로 실행되는 경우 Oracle 업그레이드 또는 패치

- AWS Management Console에 대한 해킹 차단

- AWS 리전의 네트워크 중단에 대한 보호

- AWS 고객 데이터 간의 네트워크 격리 보장

- 웹서버와 S3 버킷 간 지연 시간이 짧은 네트워크 연결 보장

2.2 AWS 클라우드 보안 및 규정 준수 개념 정의

AWS 규정 준수 정보를 찾을 수 있는 위치 식별

- 사용 가능한 공식 규정 준수 제어 목록 위치

- AWS 서비스마다 규정 준수 요구 사항이 다르다는 점을 인식

고객이 AWS에서 규정 준수를 달성하는 방법

- AWS에서 서로 다른 암호화 옵션 식별

더보기

규정 준수 프로그램?

- 고객이 AWS의 강력한 제어 기능을 이해하여 클라우드에서 보안과 규정 준수를 유지할 수 있도록 지원

- AWS에서 준수하는 IT 표준:

- 인증/증명, 법률, 규정 및 프라이버시와 조정 및 프레임워크로 분류됨

- 독립된 서드 파티 감사 기관에 의해 평가되고 인증, 감사 보고서 또는 규정 검증이 수행됨

AWS Config

- AWS 리소스의 구성을 측정, 감사 및 평가

- 구성을 지속적으로 모니터링

- 기록된 구성과 원하는 구성을 자동으로 비교하여 평가

- 규정 준수 감사 및 보안 분석을 간소화

AWS Artifact

- 규정 준수 관련 정보를 위한 리소스

- 보안 및 규정 준수 보고서에 액세스하고 온라인 계약을 선택

특정 서비스에 대해 AWS에서 암호화를 활성화하는 사용자 설명

감사 및 보고에 도움이 되는 서비스가 있음을 인식

- 감사 및 모니터링을 위한 로그가 존재함을 인식

- Amazon CloudWatch, AWS Config 및 AWS CloudTrail 정의

더보기

AWS CloudWatch

- 모니터링 및 관찰 서비스

- 시스템 전체 성능 변경에 대응

- 리소스 사용률을 최적화하는데 필요한 데이터와 실행 가능한 인사이트 제공

AWS Config

- 규정 준수 감사 및 보안 분석을 간소화

- 리소스의 구성을 측정, 감사 및 평가함

AWS CloudTrail

- AWS 인프라 전체의 계정 활동을 모니터링하고 기록하여 스토리지, 분석 및 해결 작업을 제어

최소 권한 액세스의 개념

2.3 AWS 액세스 관리 기능 식별

사용자 및 ID 관리의 목적 이해

- 액세스 키 및 암호 정책(교체, 복잡성)

더보기

AWS Key Management Service(KMS)

- AWS CloudTrail과 통합할 경우 모든 키 사용을 로깅

- MFA(Multi-Factor Authentication)

더보기

- 사용자 이름과 암호에 추가로 고유한 인증 코드를 제공해야 AWS 서비스에 액세스 가능

- MFA 인증 토큰(가상 MFA 호환 애플리케이션 / U2F 보안 키 디바이스 및 하드웨어 MFA 디바이스)

- AWS IAM(Identity and Access Management)

- 그룹/사용자

- 역할

- 정책, 사용자 지정 정책 대비 관리형 정책

더보기

IAM을 사용하여 AWS 리소스에 대한 액세스 제어

- IAM 사용자: AWS 계정으로 인증할 수 있는 사람 또는 애플리케이션

- IAM 그룹: 동일한 권한 부여를 허락받은 IAM 사용자의 모음

- IAM 정책: 액세스할 수 있는 리소스와 각 리소스에 대한 액세스 수준을 정의하는 문서

- 자격 증명 기반: 모든 IAM 엔터티에 연결

- 리소스 기반: 리소스에 연결됨

- IAM 역할: AWS 서비스 요청을 위한 권한 세트를 부여하는 유용한 메커니즘

- 사용자가 아닌 다른 AWS 계정의 사용자나 서비스가 대상임

- https://devlog-wjdrbs96.tistory.com/302

- 루트 계정을 사용해야 하는 태스크

- 루트 계정 보호

더보기

- 계정 루트 사용자: 계정 루트 사용자의 사용을 가능한 빨리 중지

- MFA를 활성화

- AWS CloudTrail 사용해서 활동 추적

- 결제 보고서 활성화

2.4 보안 지원을 위한 리소스 식별

서로 다른 네트워크 보안 기능이 있음을 인식

- 기본 AWS 서비스

- AWS Marketplace의 서드 파티 보안 제품

더보기

서드 파티(third party): 하드웨어나 소프트웨어 등의 제품을 제조하고 있는 주요 기업이나 그 계열 회사 또는 기술 제휴를 하고 있는 기업이 아닌 제 3자 기업

문서가 있다는 점과 문서를 찾을 수 있는 위치를 인식

- AWS 지식 센터, 보안 센터, 보안 포럼 및 보안 블로그

- 파트너 시스템 통합 사업자

보안 검사가 AWS Trusted Advisor의 구성 요소임을 파악

더보기

Trusted Advisor

- AWS 모범 사례를 따르는데 도움이 되는 권장 사항을 제공

- 검사를 사용해 계정을 평가

- https://aws.amazon.com/ko/premiumsupport/technology/trusted-advisor/best-practice-checklist/

'Employment Preparation > Certification' 카테고리의 다른 글

| [AWS CCP] 시험 키워드 정리 -4 (0) | 2022.01.20 |

|---|---|

| [AWS CCP] 시험 키워드 정리 -3 (0) | 2022.01.20 |

| [AWS CCP] 시험 키워드 정리 -1 (0) | 2022.01.20 |

| [AWS] AWS Certified Cloud Practitioner 준비 (0) | 2022.01.14 |

| [AWS] Cloud Practitioner공부 (0) | 2021.08.11 |